Attackers hate us. Users love us.

Easy to use. Incredibly effective. Cisco Duo simplifies access management for your workplace. We've got you.

One of the world’s most trusted access management tools

From start-ups to large enterprises, companies of all sizes depend on Cisco Duo to prevent unauthorized access.

Monthly User Authentications

Customers Globally

Return on Investment*

*The Total Economic Impact™ of Cisco Duo, a commissioned study conducted by Forrester Consulting, February 2023. Results are based on a composite organization.

Keeping businesses safe and secure

In an era of increasingly advanced cyber threats, it’s crucial to secure every access attempt and authenticate every identity in order to protect your data, applications, and devices. It’s a tall order, but fear not – we’ve got you. From small start-ups to large enterprises, we secure every click, every connection, every time.

Because the last thing your business needs is an identity crisis

Our cloud-based identity security solutions help companies play it safe.

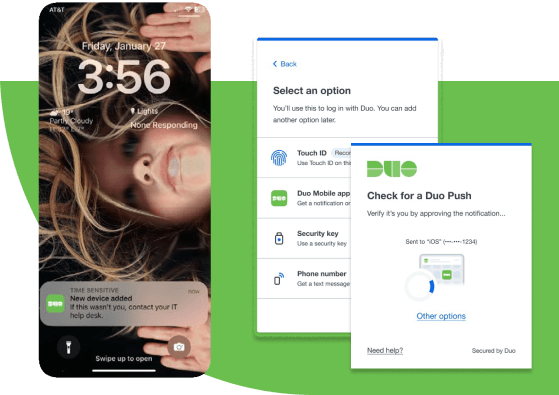

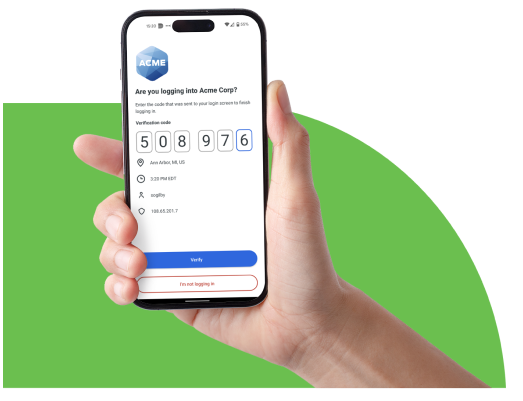

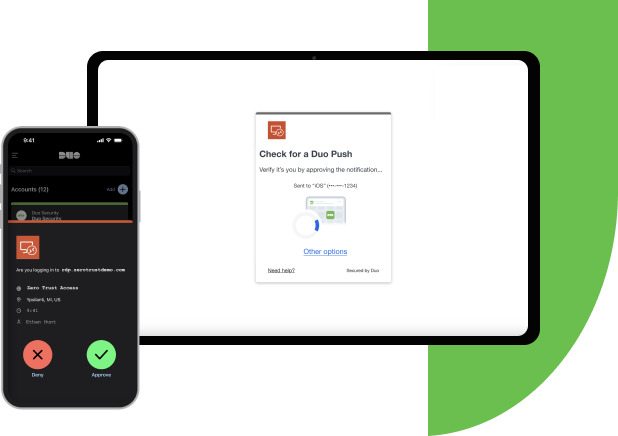

The gold standard in MFA

Stay protected with flexible Multi-Factor Authentication (MFA) including options using FIDO2 for phishing-resistant authentication — hook, line, and no sinker.

Get picky with permissions

Customize who gets access to what and when it's allowed. With adaptive access, you can quickly define granular permissions based on role, location, and device.

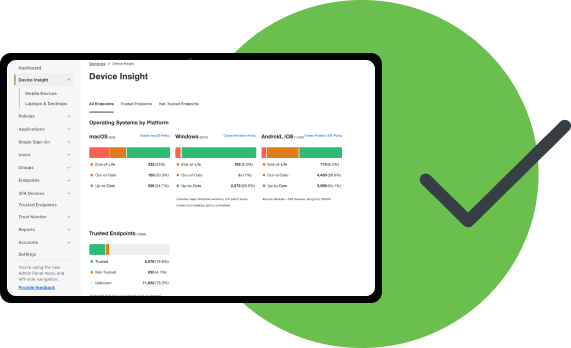

No device left behind

Keep your circle tight. Verify the trustworthiness of every device that tries to access your applications while simultaneously tracking their health status.

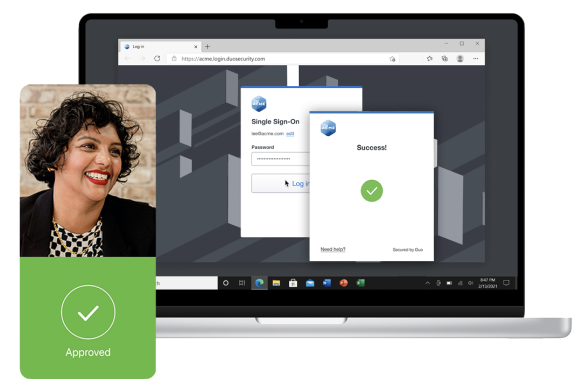

One login to rule them all

Minimize your attack surface with Single Sign-On (SSO) while reducing IT costs and providing one easy, consistent login experience for all applications.

Anyone, anywhere, any device

Remote access that doesn’t feel remote at all. With Cisco Duo, your team can work securely from anywhere using principles of zero trust — all without the need for a VPN.

Built to fit your business

Get 30 days free. Choose a plan, pay easily with a credit card, and get activated in minutes.

Duo Free

Add up to 10 users

Strong MFA

Seamless integrations

Free authenticator app

Duo Essentials

Includes everything in Duo Free, plus:

Phishing resistant MFA using FIDO2

Verified Duo Push

Single Sign-On

Passwordless authentication

Trusted endpoints

User group policies

Duo Advantage

Includes everything in Duo Essentials, plus:

Risk-based authentication

Adaptive access policies

Complete device visibility

Device health check

Threat detection

Duo Premier

Includes everything in Duo Advantage, plus:

A comprehensive package for complete zero trust access

VPN-less remote access to private resources

Complete device trust with endpoint protection check

Here's what Duo's devotees are saying

Ivan Leichtling

former Security Manager, Yelp

“We were incredibly blown away at how our deployment went...this was the easiest deployment we’ve ever done. I’m really impressed.”

Mike Johnson

former CISO, Lyft

"One of those rare solutions that both improves the security of our company while simultaneously being easier for our employees to use.”

Christopher Martin

Manager of Identity and Access Security, AmeriGas

"When we roll a technology out to users, we want to enable as much self-service as possible – not generate more help desk calls. This actually enables users – for example, they get a new phone and can easily get it enrolled."